Оцените презентацию от 1 до 5 баллов!

Тип файла:

ppt / pptx (powerpoint)

Всего слайдов:

16 слайдов

Для класса:

1,2,3,4,5,6,7,8,9,10,11

Размер файла:

271.50 kB

Просмотров:

38

Скачиваний:

0

Автор:

неизвестен

Слайды и текст к этой презентации:

№1 слайд

Содержание слайда: Оценка защищенности информационных систем, использующих СКЗИ

Костевич А.Л.

НИИ прикладных проблем математики и информатики

№2 слайд

Содержание слайда: Защита информации

Информационные системы:

распределенная архитектура

удаленные пользователи: аутентификация, права доступа

передача информации по открытым каналам: защита

…

ценность обрабатываемой информации

электронные документы: юридическая значимость (подлинность)

персональные данные: защита

…

Какие методы применять?

Криптографические методы (протоколы аутентификации, шифрование, электронная цифровая подпись, …)

…

№3 слайд

Содержание слайда: Требования законодательства

№4 слайд

Содержание слайда: Информационная система

Автоматизированная система

информационная система (набор из)

организационное обеспечение

Информационная система

сетевая подсистема

операционная система

ИТ продукты (СУБД, ППО)

средства защиты информации (в том числе криптографической защиты)

…

№5 слайд

Содержание слайда: 1. Кто виноват?

1. Кто виноват?

2. Что делать?

Звонок интегратору/разработчику!

№6 слайд

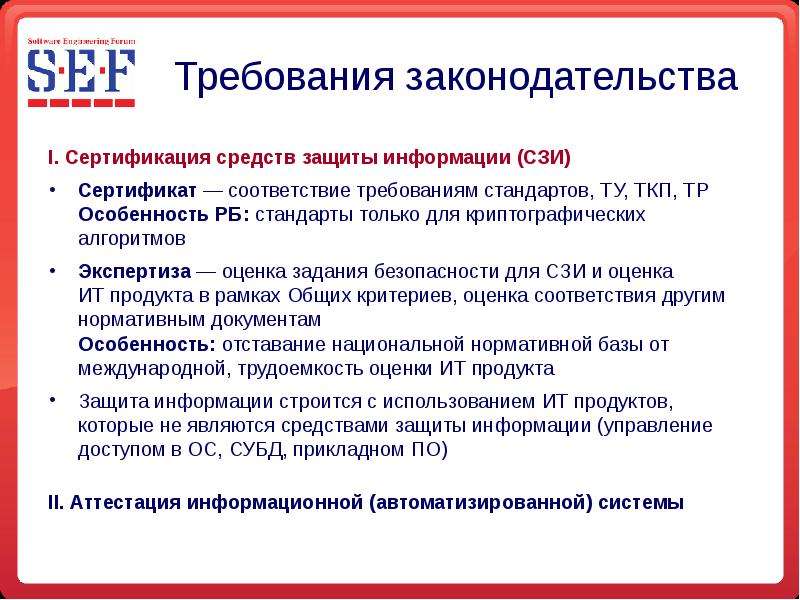

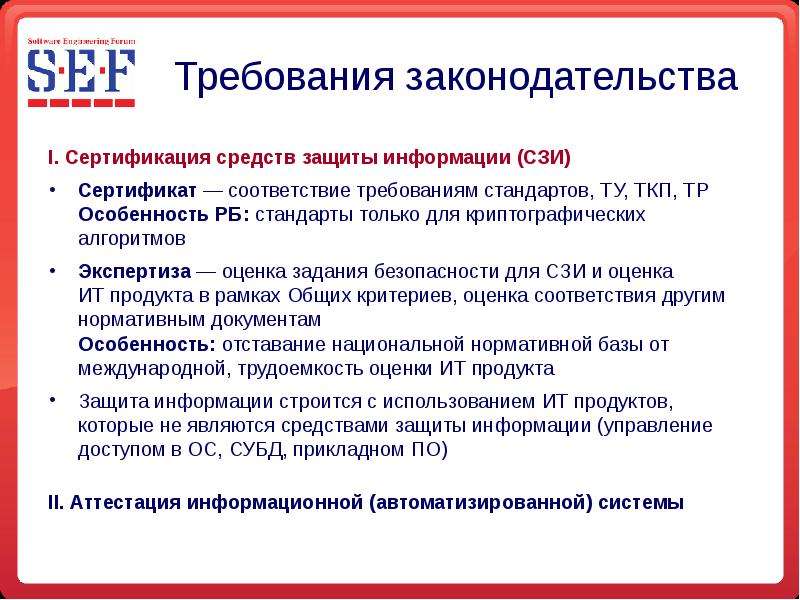

Содержание слайда: Требования законодательства

I. Сертификация средств защиты информации (СЗИ)

Сертификат — соответствие требованиям стандартов, ТУ, ТКП, ТР

Особенность РБ: стандарты только для криптографических алгоритмов

Экспертиза — оценка задания безопасности для СЗИ и оценка

ИТ продукта в рамках Общих критериев, оценка соответствия другим нормативным документам

Особенность: отставание национальной нормативной базы от международной, трудоемкость оценки ИТ продукта

Защита информации строится с использованием ИТ продуктов, которые не являются средствами защиты информации (управление доступом в ОС, СУБД, прикладном ПО)

II. Аттестация информационной (автоматизированной) системы

№7 слайд

Содержание слайда: Сертификация/экспертиза

№8 слайд

Содержание слайда: Требования законодательства

I. Сертификация средств защиты информации (СЗИ)

II. Аттестация информационной (автоматизированной) системы

“Управленческий” подход:

политика безопасности механизмы безопасности

контроль за внедрением и соблюдением политики

ISO/IEC 27000 (ISO/IEC 17799) ISO

BS 7799 Англия

NIST SP 800-53 (США) США

IT Baseline Protection Manual Германия

“Технический” подход

формализованное доказательство безопасности

ISO TR 19791 (развитие Общих критериев для АС) ISO

ISO/IEC 15408 (Общие критерии)

№9 слайд

Содержание слайда: Управленческий подход

Точка опоры: лучшие практики и рекомендации

В случае СКЗИ:

ISO/IEC 27002 (ISO/IEC 17799): наличие политики применения СКЗИ

принципы применения СКЗИ для защиты информации (конфиденциальность, целостность, подлинность, аутентификация)

управление ключами СКЗИ

распределение ролей и обязанностей за защиту информации

NIST SP 800-53: рекомендованные механизмы безопасности для государственных информационных систем

применение СКЗИ для защиты информации (конфиденциальность, целостность, подлинность, аутентификация)

управление ключами СКЗИ

имеется большое число нормативных документов, уточняющих требования по криптографии (требования к криптомодулям, к управлению ключами, …)

№10 слайд

Содержание слайда: Аттестация: прецеденты

Управленческий подход: оценка политики безопасности

имеются действующие стандарты: требования по безопасности и методики их оценки

у организации имеется возможность (частичной) самоаттестации

известен положительный опыт аттестации автоматизированных систем крупных организаций

но

нет гарантии отсутствия инцидентов,

есть гарантия разбора инцидента и исключения выявленной уязвимости

№11 слайд

Содержание слайда: Технический подход

Точка опоры: методология Общих критериев

ISO TR 19791: Оценка безопасности эксплуатирующихся систем

профиль защиты для АС

задание безопасности для АС

декомпозиция АС в домены, подлежащие оценке

новые классы функциональных требований

организационные меры: администрирование, управление персоналом…

новые классы гарантийных требований

проектная документация, тестирование, оценка уязвимостей…

№12 слайд

Содержание слайда: Аттестация: прецеденты

Управленческий подход: оценка политики безопасности

нет гарантии отсутствия инцидентов, есть гарантия разбора инцидента и исключения выявленной уязвимости

Технический подход: формализованная оценка

формализация в выявлении уязвимостей и принятии мер по предотвращении возможных инцидентов

но

требования только разрабатываются (проект ISO TR 19791)

методика оценки отсутствует

известен положительный опыт оценки по методологии Общих критериев только для ИТ продуктов, но не ИТ систем;

стандарт меняется: СТБ на основе версии 2.1 (1999 г.), ISO/IEC на основе версий 2.3 (2005 г.), 3.1 (2008 г.)

проблема: изменения конфигурации АС

№13 слайд

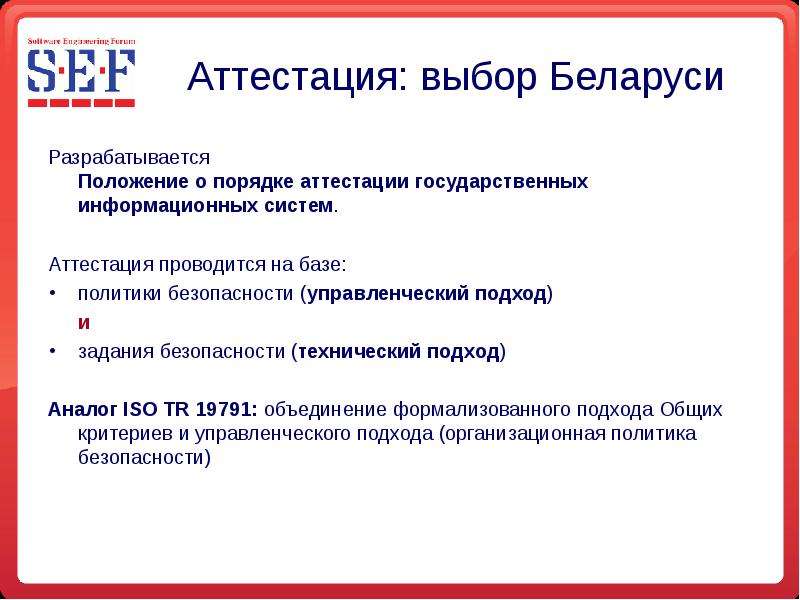

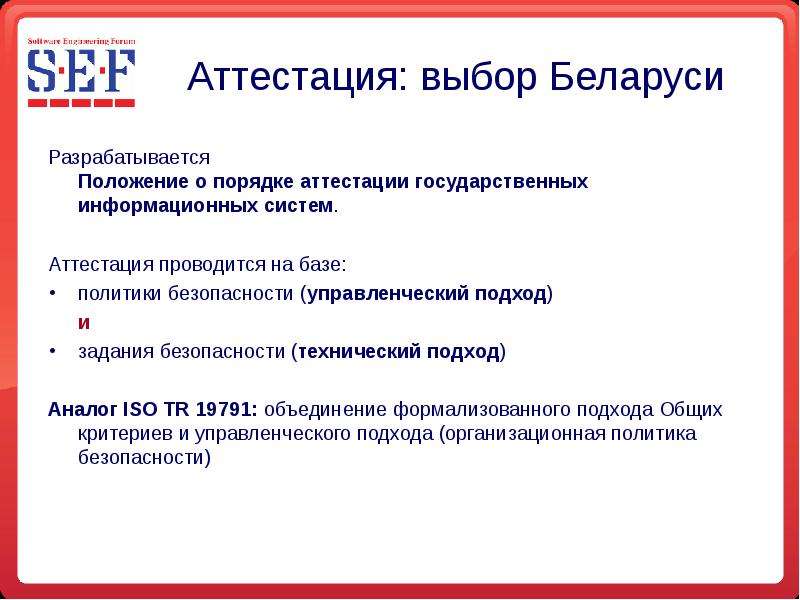

Содержание слайда: Аттестация: выбор Беларуси

Разрабатывается

Положение о порядке аттестации государственных информационных систем.

Аттестация проводится на базе:

политики безопасности (управленческий подход)

и

задания безопасности (технический подход)

Аналог ISO TR 19791: объединение формализованного подхода Общих критериев и управленческого подхода (организационная политика безопасности)

№14 слайд

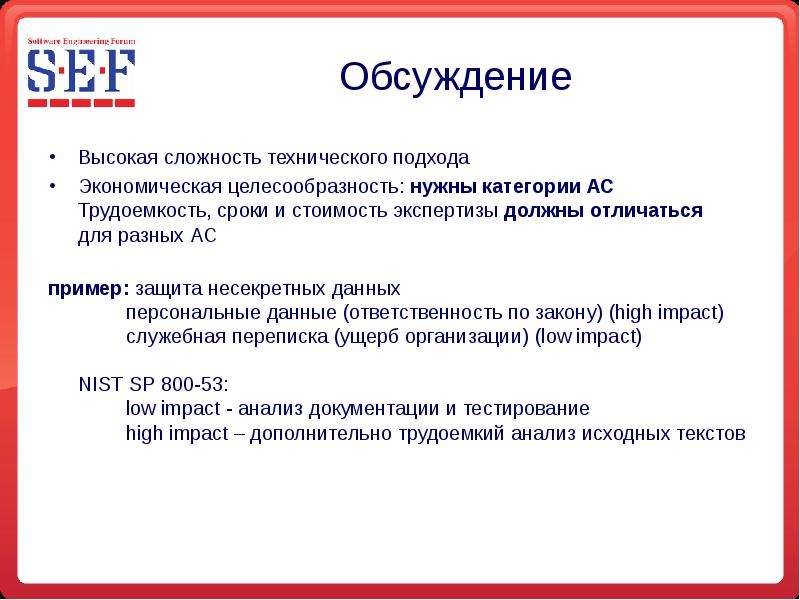

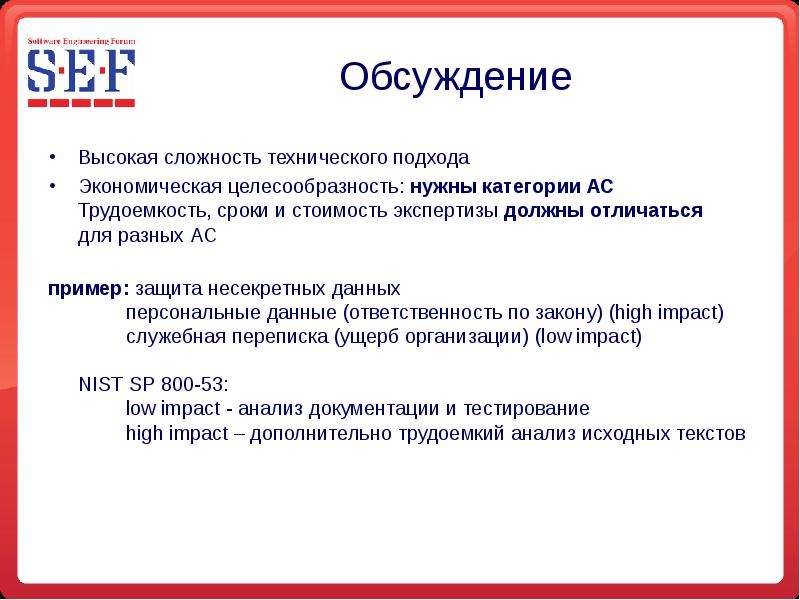

Содержание слайда: Обсуждение

Высокая сложность технического подхода

Экономическая целесообразность: нужны категории АС

Трудоемкость, сроки и стоимость экспертизы должны отличаться

для разных АС

пример: защита несекретных данных

персональные данные (ответственность по закону) (high impact)

служебная переписка (ущерб организации) (low impact)

NIST SP 800-53:

low impact - анализ документации и тестирование

high impact – дополнительно трудоемкий анализ исходных текстов

№15 слайд

Содержание слайда: Прецеденты

США:

управленческий подход, (2004-2008) ВНЕДРЕН

Россия:

банковская сфера — управленческий подход (2004) ВНЕДРЕН

государственные АС — проект ТР «О безопасности ПРОЕКТ

информационных технологий» (статус федерального

Закона) (2005) — технический подход

№16 слайд

Содержание слайда: Выводы

Оценка существующих информационных систем:

осуществимо в рамках управленческого подхода

Оценка в рамках технического подхода:

затруднительна

только для новых разрабатывающихся систем

только на базе СКЗИ

порядок разработки: экспертиза решений на каждом этапе